Por Shelley Kasli – Voltairenet.org – Editado p/Cimberley Cáspio

Vários ataques cibernéticos da CIA são projetados para vigilância rigorosa. Esse modo de operação permite que você penetre em uma rede de alta segurança desconectada da Internet, como bancos de dados policiais. Nesse caso, o oficial ou agente da CIA ou o oficial de um serviço de Inteligência relacionado, agindo sob ordens, se infiltra fisicamente no local de trabalho designado. O hacker já tendo recebido uma chave USB contendo malware desenvolvido para a CIA para esse fim, será introduzido no computador de destino. É quando o hacker infecta os dados e os extrai na mídia removível. Por exemplo, Fine Dining, o sistema de ataque desenvolvido pela CIA fornece 24 aplicativos de chamariz que os espiões da CIA podem usar. Para os não iniciados, o espião parece iniciar um programa de visualização de vídeo (ex: VLC), ou slides (Prezi), ou até mesmo jogar um videogame (Breakout 2, 2048) ou até mesmo iniciar uma digitalização falsa antivírus (Kaspersky, McAfee, Sophos). No entanto, enquanto o aplicativo de chamariz estiver visível na tela, o programa em execução em segundo plano é sistematicamente atacado e infectado.

O sistema Fine Dining é acompanhado por um questionário padronizado, ou seja, um menu que os agentes da CIA preenchem. O questionário é usado pelo Departamento de Suporte a Operações da Agência (DSO) para transformar solicitações de agentes em requisitos técnicos, a fim de possibilitar ataques de hackers (geralmente “exfiltração” de dados de sistemas de computadores) em o quadro de operações especiais. O questionário permite que o DSO saiba como adaptar as ferramentas existentes à operação e informe à equipe encarregada de configurar o spyware da CIA. O DSO atua assim como um intermediário entre a equipe operacional da CIA e a equipe técnica.

Entre o conjunto de alvos em potencial estão “ativos”, “ativos de ligação”, “administradores de sistemas”, “inteligência secreta”, “organizações de inteligência estrangeiras”, “entidades governamentais estrangeiras”. Pode-se notar que em nenhum momento há menção a extremistas ou criminosos transnacionais. Solicita-se também ao “agente” que especifique o ambiente de destino, como o tipo de computador, o sistema operacional usado, a conectividade à Internet e o software antivírus instalado, bem como uma lista dos tipos de arquivos a extrair como: documentos do Office, som, arquivos de vídeo, imagens ou tipos específicos de arquivos. O “menu” também solicita informações do tipo: é possível o acesso regular ao alvo? Por quanto tempo não consigo ter acesso ao computador? Essas informações são usadas pelo software da CIA chamado “JQJIMPROVISE” para permitir que a configuração de um kit spyware atenda às necessidades específicas de uma operação.

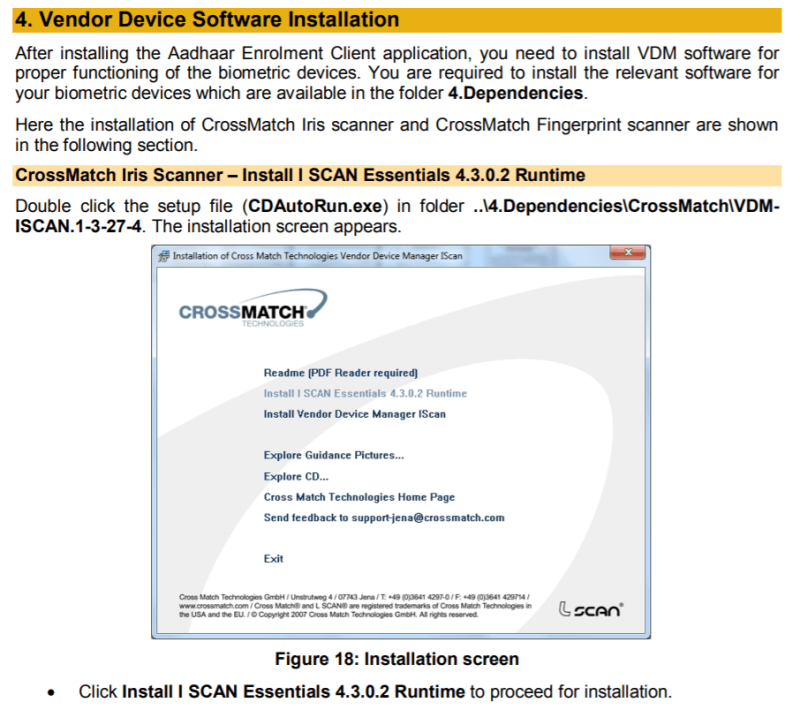

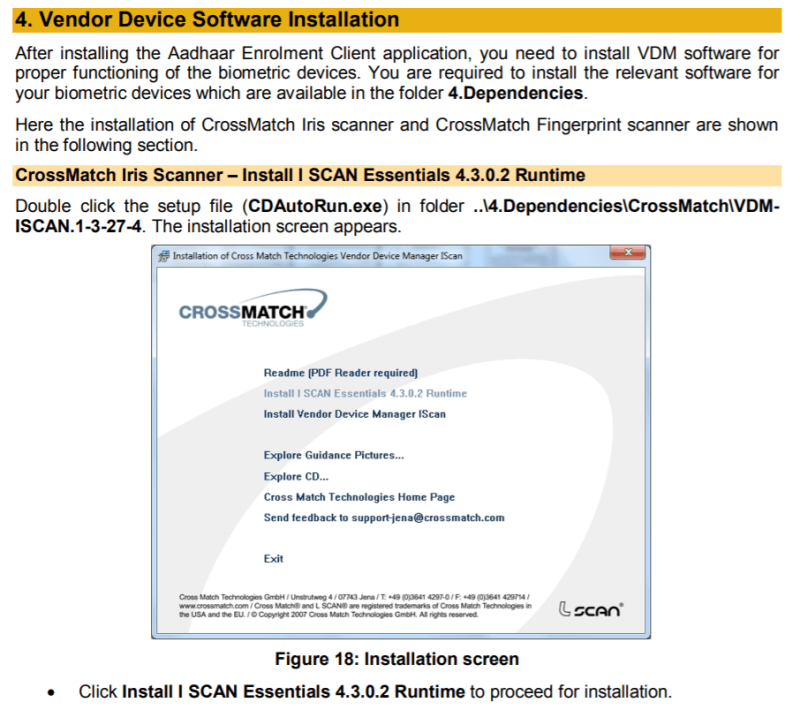

Na parte inferior da página, você encontrará o manual oficial de treinamento, que ao guiá-lo passo a passo, permitirá realizar instalação e configuração. Este manual também descreve o procedimento para importar dados de referência após o download no portal do administrador.

Comentários

Postar um comentário